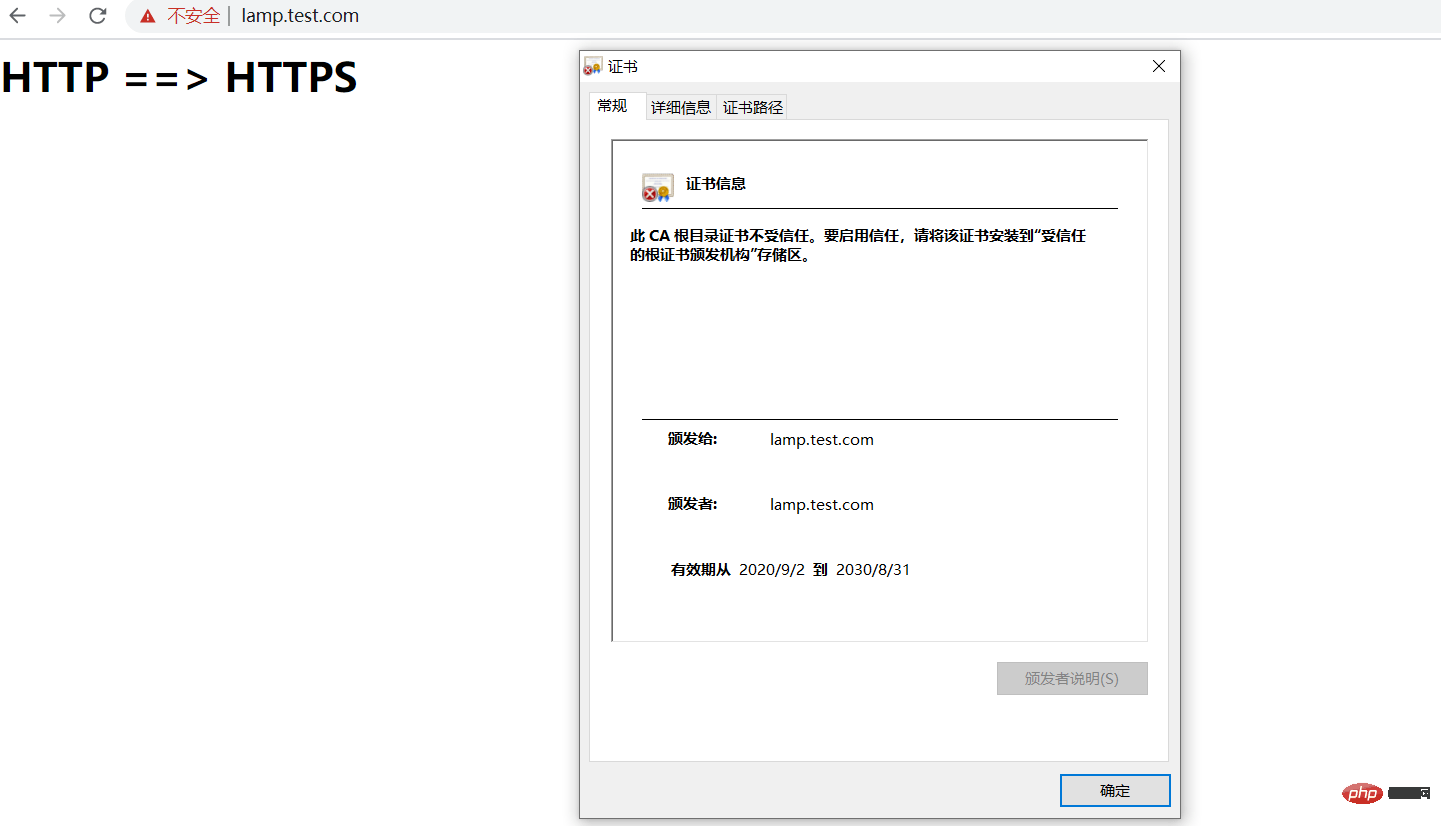

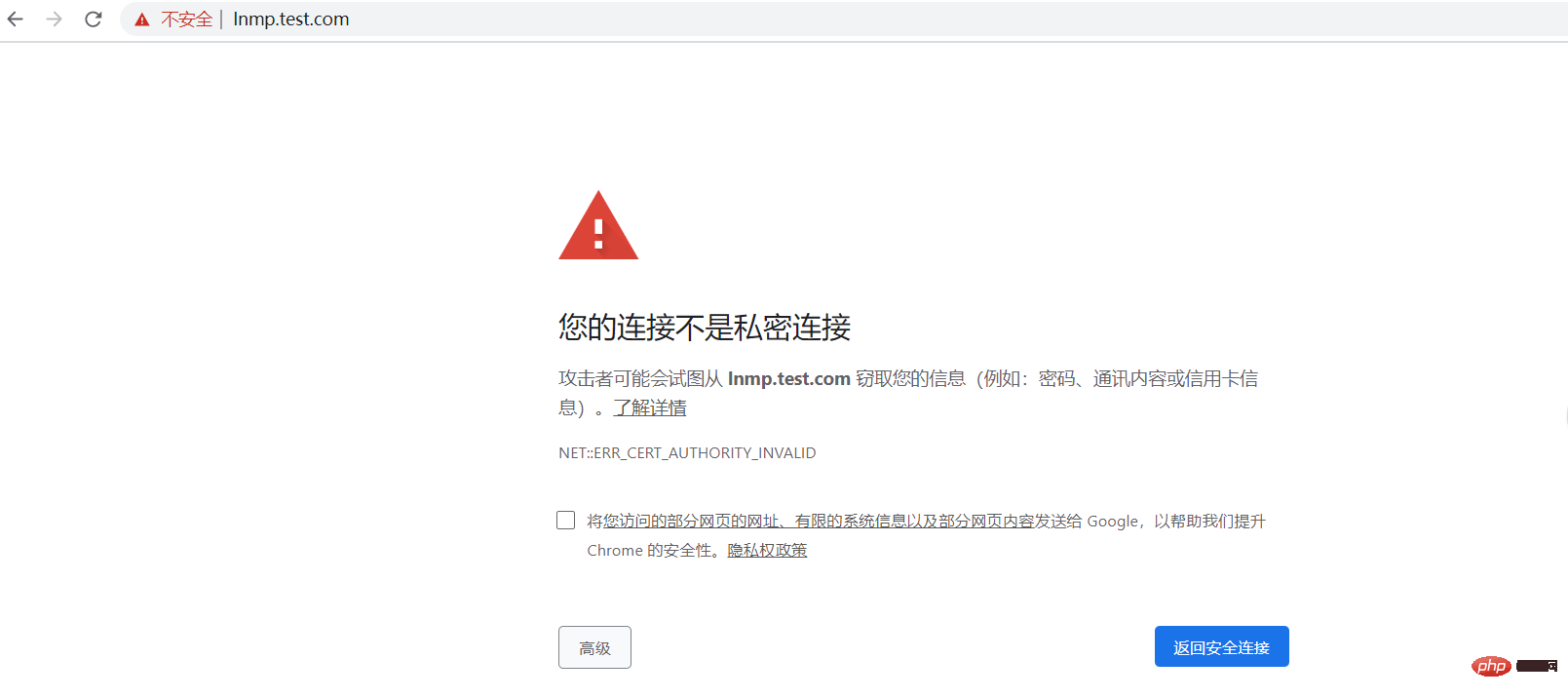

自写证书往往用于学习或者测试环境,如果项目商业化运行,应当购买权威第三方 CA 机构颁发的证书。

Apache 中部署 HTTPS

创建目录 /etc/httpd/ca ,执行命令

# 非对称加密 rsa 算法生成2048 比特位的私钥

openssl genrsa -out server.key 2048

生成 csr 证书签名请求文件

# 指定私钥 server.key 生成新的 server.csr 文件

openssl req -new -key server.key -out server.csr

填写注册信息,这一栏填写自己的域名或者 IP 地址。

Common Name (eg, your name or your server's hostname) []:lamp.test.com将新生成的私钥和证书拷贝至 ssl 配置目录。

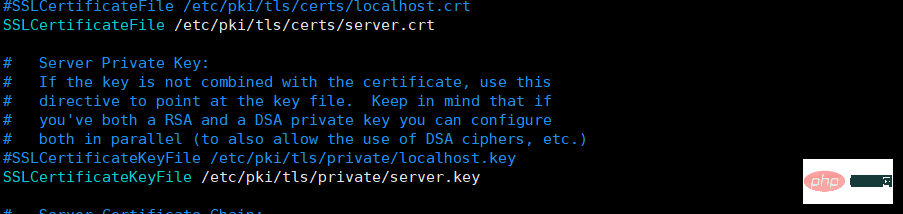

cp server.key /etc/pki/tls/private/cp server.crt /etc/pki/tls/certs/更改 ssl.conf 配置文件

证书有效期由之前的 1 年 变成了 10 年。

Nginx 中部署 HTTPS

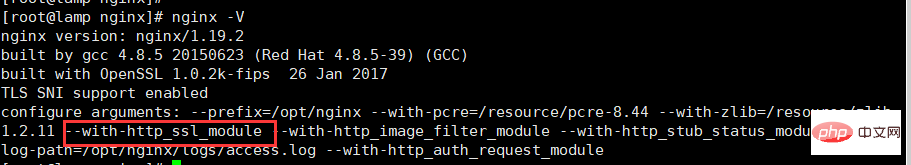

首先查看本机 nginx 是否安装 http_ssl_module 模块,如果没有就源码重装 nginx ,使用参数 –with-http_ssl_module 。

nginx -V

进入 /etc/ssl 目录,执行命令

# 使用 des3 算法 生成 4096 比特位服务器私钥

openssl genrsa -des3 -out server.key 4096# 生成证书签名请求文件

openssl req -new -key server.key -out server.csr

# 生成 4096 位 ca 私钥

openssl genrsa -des3 -out ca.key 4096# 去除服务器私钥避免以后每次载入文件需要输入密码

openssl rsa -in server.key -out server.key

# 以 x509 证书格式标准生成 10 年的 crt ,注意填写域名或者 IP 地址

openssl req -new -x509 -key ca.key -out ca.crt -days 3650# 请求有效期为 3650 天 传入文件为server.csr 指定 CA 文件为 ca.crt 指定私钥文件为ca.key 并自动创建 CA 序列文件 输出证书文件 server.crt 至此签名成功

openssl x509 -req -days 365 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt

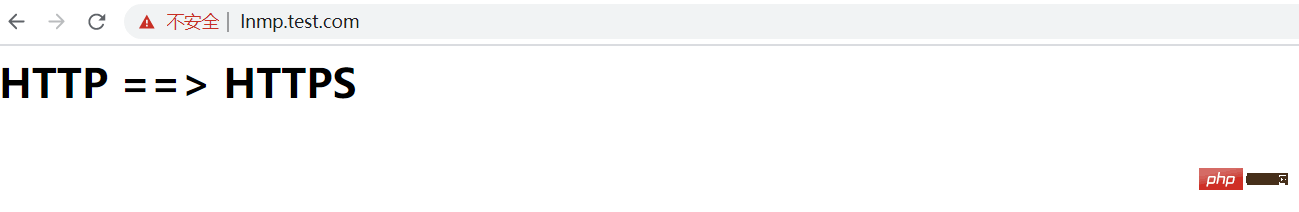

修改 nginx 配置文件

listen 80;# 监听 443 端口

listen 443 ssl;server_name lnmp.test.com;# 配置服务器证书

ssl_certificate /etc/ssl/server.crt;# 配置服务器私钥

ssl_certificate_key /etc/ssl/server.key;

重启 nginx

nginx -t

nginx -s reload

成功实现 nginx 简易部署 HTTPS 。